Взлом с последующим

Текст: Сергей Таранов

Что еще за «сторонние каналы»? Машина, шифрующая информацию, например, в нашем условном секретном центре, где-то стоит, куда-то подключена, она может мигать огоньками, и у нее есть конкретное время на выполнение операций. Все это называется взаимодействием криптографического устройства с окружающей средой, и оно делает наш аппарат уязвимым. Компьютер работает в соответствии с физическими законами, а наши воры ищут в них лазейку. Поэтому и называется этот вид «взлома» – side-channel attacks, атаки по побочным каналам. Упрощенно говоря, любое устройство потребляет электричество, шумит или как-то сигнализирует, что работает. Например, на компьютере есть лампочка, показывающая, что происходит обработка информации. Вы можете заметить, что она начинает быстро мигать в момент записи. Так вот, если вор сможет определить, как связано мигание лампочки с тем, какая информация записывается, это и будет частным случаем атаки по побочным каналам.

Насколько же высока опасность атак по сторонним каналам на современных предприятиях? Если шифрующие машины – это заводы, выпускающие продукцию по секретным рецептам, то предприятия – это целый промышленный город с множеством заводов, начиная от больших комплексов (серверов обработки и шифрования данных) и заканчивая маленькими бизнес-проектами (компьютеры, ноутбуки, телефоны работников). Какое решение может принять руководство компаний, чтобы защититься от атак по сторонним каналам? Самое очевидное – постройка неприступной стены вокруг всего города с рвом и лучниками на башнях. Стенами и башнями в наши времена стали турникеты, заборы, пропускные пункты, системы видеонаблюдения и другие способы защиты. Казалось бы, проблема атак по сторонним каналам легко решается, но не все так просто.

На современных предприятиях-городах практически невозможно обеспечить постоянную защиту для всех шифрующих машин. Например, сотрудник может проверять корпоративную почту с личного мобильного телефона и не понимать, что в этот момент телефон шифрует и отправляет в компанию секретную информацию. Предприятия не способны обеспечить неприступность личных вещей всех сотрудников. То же касается автоматических устройств, которые находятся вне пределов предприятия, например, «умные» счетчики электроэнергии, воды и газа, которые автоматически шифруют информацию и отправляют отчеты коммунальным компаниям.

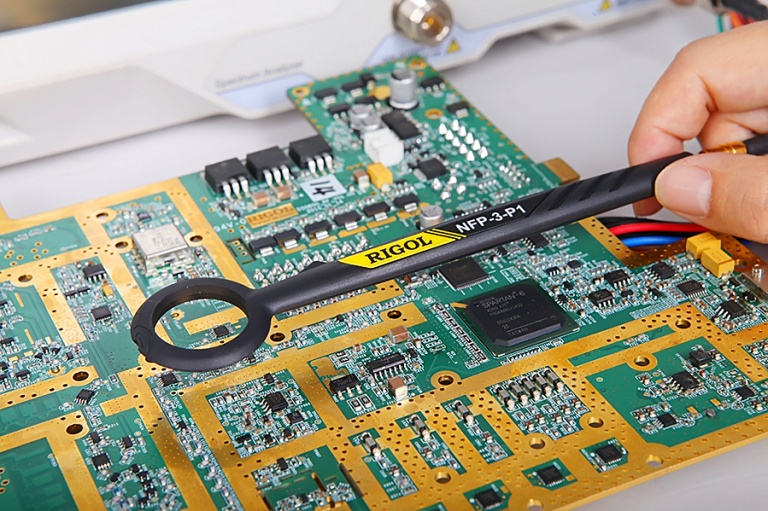

Подходов и типов оборудования для проведения атак по сторонним каналам огромное количество. Например, для атаки подойдут измерения электромагнитного излучения. Для этого нужно находиться ближе к атакуемому устройству – на расстоянии нескольких сантиметров. beam-verlag.de

Подходов и типов оборудования для проведения атак по сторонним каналам огромное количество. Например, для атаки подойдут измерения электромагнитного излучения. Для этого нужно находиться ближе к атакуемому устройству – на расстоянии нескольких сантиметров. beam-verlag.de

Для анализа криптосистем злоумышленник может использовать качественные микрофоны. Если записать шум от машины, шифрующей информацию, то по одной записи можно определить, какие данные обрабатывались. Ученые Дэниель Генкин, Ади Шамир и Эран Тромер (Daniel Genkin, Adi Shamir, Eran Tromer) в 2013 году придумали, как выполнить акустическую атаку по сторонним каналам (оценивался шум устройства шифрования). В такой атаке используются только микрофон и ноутбук для сбора и обработки информации. Ноутбук помещен в специальный блок для звукоизоляции, чтобы шум от него не мешал измерениям. Атакуется другой ноутбук, который находится на расстоянии четырех метров от установки.

Подготовка и сбор информации требует от злоумышленника очень глубоких навыков: он должен понимать, как настраивается оборудование, знать тонкости работы шифрующей машины, которую он атакует. Но после обработки полученной информации вор получает много данных о криптосистеме, а также о криптографическом ключе, который в ней использовался. Например, установка, используемая в акустической атаке, в результате выдаст информацию о криптографическом ключе.

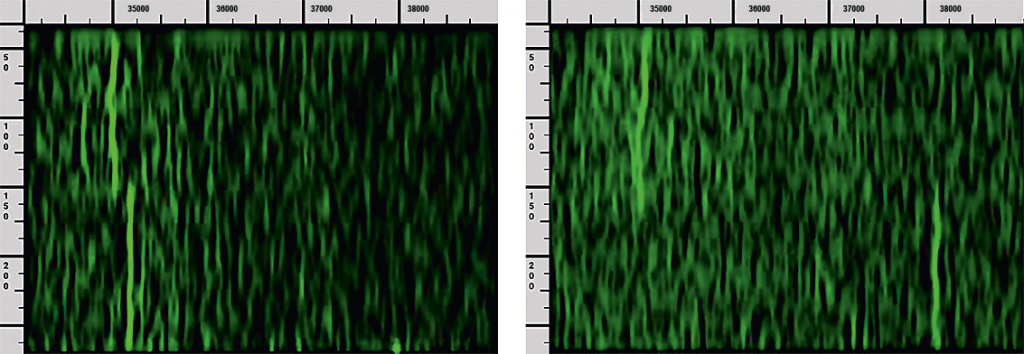

Установка для акустической атаки Генкина, Шамира, Тромера

Установка для акустической атаки Генкина, Шамира, Тромера Восстановление ключа шифрования с помощью акустической атаки по сторонним каналам. На рисунке слева показано измерение уровня шума от ноутбука, который атакуется, в моменты, когда обрабатывается криптографический ключ, равный 1, а справа – когда ключ равен 0. Если все 1 и 0 в ключе известны злоумышленнику, он сможет полностью дешифровать информацию с атакуемого ноутбука.

Восстановление ключа шифрования с помощью акустической атаки по сторонним каналам. На рисунке слева показано измерение уровня шума от ноутбука, который атакуется, в моменты, когда обрабатывается криптографический ключ, равный 1, а справа – когда ключ равен 0. Если все 1 и 0 в ключе известны злоумышленнику, он сможет полностью дешифровать информацию с атакуемого ноутбука.

Применяются и более грубые подходы. К примеру, в некоторых атаках к шифрующей машине прикрепляются дополнительные устройства, которые специально вызывают ошибки в криптосистеме, измеряют мощность, получают информацию о параметрах, которые обрабатываются внутри шифрующей машины. Такие способы называются инвазивными или агрессивными, то есть они незначительно, но вмешиваются в работу шифрующей машины. С помощью инвазивных атак по побочным каналам можно очень быстро получить данные о криптографическом ключе, но их способны так же быстро заметить и специалисты по информационной безопасности. Например, они могут обратить внимание, что датчик или камера, расположенная вдали предприятия, часто сигнализирует о незначительных ошибках. Это может быть следствием атак по сторонним каналам.

Криптографическая шифровка данных – поле боя, а атакующие по сторонним каналам – элитная гвардия, которой нужно опасаться. Но на любую силу всегда найдется другая сила. Например, если строго разграничить доступ персонала к помещениям, где находятся выполняющие криптопреобразование устройства, это практически не оставляет шанса атакующему проникнуть туда со специальным оборудованием. Так что будьте терпимее к пикалке доступа на входе в ваш офис, которая усложняет вход и выход, – на самом деле она борется с угрозой информационной безопасности!

Технологии

Машины и Механизмы

Автодом . Лучшее средство для путешествий

Автодом . Лучшее средство для путешествий Где живут коты? Многомировая теория Эверетта

Где живут коты? Многомировая теория Эверетта Вы – самое слабое звено

Вы – самое слабое звено «ММ» в июне: кибербезопасность превыше всего

«ММ» в июне: кибербезопасность превыше всего