Вы – самое слабое звено

- ВКонтакте

- РћРТвЂВВВВВВВВнокласснРСвЂВВВВВВВВРєРСвЂВВВВВВВВ

- Telegram

Текст: Алиса Воробьева

Компьютерные преступления появились очень давно – еще в 1960-х годах. Следующие десятилетия не прошли бесследно – люди создали эффективные решения практически против всех технических уязвимостей. Однако мозг человека, наверное, самая сложная структура в мире. И чем сложнее система, тем сложнее ее защитить, и в ней остаются лазейки. Уязвимости в нашем мышлении – это то, чем и пользуется злоумышленник.

Согласно аналитическим отчетам, 98 % всех инцидентов кибербезопасности так или иначе связаны с методами социальной инженерии. Ее используют мошенники – например, когда звонят нам и представляются сотрудниками службы безопасности банка. То есть 98 % преступлений против кибербезопасности связаны с человеческой психологией и мышлением.

Каждый человек индивидуален и иногда непредсказуем. Его речь эмоциональна и многозначна, мы улавливаем интонации и намеки друг друга, можем понять, когда нам врут. Но в то же время мы сами поддаемся на уловки, ухищрения и манипуляции. Особенно если испуганы, в стрессе или должны принимать решения быстро. Сегодня мы – практически единственное уязвимое звено в информационной безопасности. Компьютер не может нас понять и просчитать.

Методы машинного обучения решают три основные задачи.

1. Восприятие (perceptio) – обработка и распознавание образов.

2. Движение (motio) – управление действиями. Например, роботами или беспилотниками.

3. Познание (cognitio) – выделение смыслов, понимание.

Первые две области не вызывают никаких трудностей, а третья по сей день остается самой сложной. Когнитивные возможности пока недоступны «неестественному» интеллекту. К 2025 году ожидается рост объема мирового рынка технологий искусственного интеллекта в кибербезопасности до $30 млрд. Одним из самых перспективных направлений для ИИ сегодня считают поведенческий анализ пользователей, их устной и письменной речи.

Сегодня технологии ИИ кое-что уже умеют. Например, определять соответствие написанного человеком текста нужному шаблону (оценивать документы, номера банковских карт, паспортов или телефонов). Искусственный интеллект также может анализировать эмоциональный окрас текстов, определять автора, выявлять фейковые новости, тексты, написанные ботами, и плагиат. Однако применение этих технологий в области кибербезопасности началось совсем недавно.

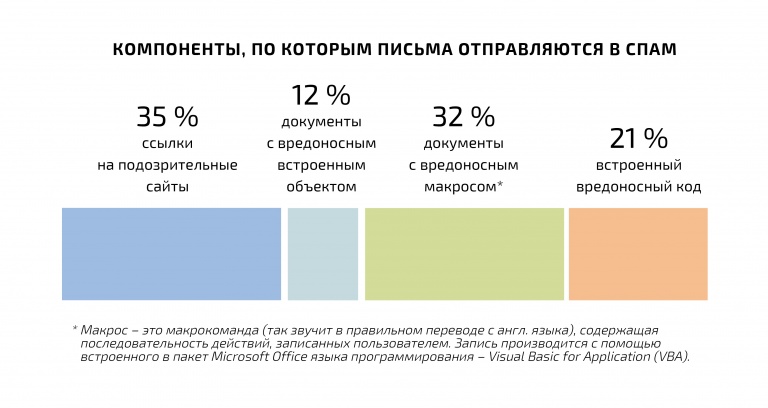

Одна из самых перспективных задач для ИИ, связанная с письменной речью человека, – это борьба с фишинговыми атаками. Мошенники используют их, чтобы получать конфиденциальную информацию по электронной почте. Чаще всего они ориентированы на корпоративных пользователей – сотрудников крупных компаний. Согласно отчету Symantec, количество таких атак увеличивается с каждым годом. В последнее время BEC-атаки (атаки деловой переписки) стали серьезной угрозой. По данным ФБР, с 2013 года компании (в том числе Facebook и Google) потеряли порядка $12 млрд из-за BEC-атак. Например, в августе 2019 года дочерняя компания Toyota GROUP лишилась $37 млн из-за обмана с помощью деловой переписки.

BEC-атаки – это группа атак на почтовый сервис, когда злоумышленник выдает себя за сотрудника компании (например, за гендиректора) и создает персональное письмо для конкретной жертвы. Например, пишет сотруднику, что нужно срочно закупить подарочные сертификаты к 8 марта, и просит отправить деньги. При этом адрес электронной почты, с которого он отправляет письмо, очень похож на настоящий, отличаясь от легального всего на один или два символа. Такие незначительные детали часто попросту не заметны. Это может быть простая подмена адреса отправителя в заголовках письма либо создание новой почты. Злоумышленник регистрирует доменное имя, очень похожее на корпоративное – например, phshdetect.com вместо phishdetect.com – и с адреса director@phshdetect.com отправляет письмо. Тексты BEC-писем обычно требуют срочного решения, что вынуждает сотрудников действовать быстро, нарушая установленные процедуры. Стандартная цель – заставить сотрудника перевести деньги на счета преступников или отправить конфиденциальную информацию.

Наиболее перспективный способ защиты от BEC-атак – анализ авторского стиля письма. Такие методы позволяют достичь точности выявления до 98,2 %. ИИ анализирует стиль автора письма и решает, кто это написал — «оригинал» или «фейк». Он изучает заголовок письма (для выявления подделки или имитации почтового ящика легального пользователя), текст (ищет в нем «срочность»), стиль (ищет стиль, похожий на авторский), сравнивает e-mail отправителя с остальными корпоративными ящиками – если замечено отличие в один-два символа, это уже подозрение на атаку. В тексте письма ищутся слова «срочно», «сегодня» и так далее, то есть побуждающие получателя срочно действовать. В результате делается общий анализ полученных данных – если «подозрительных» вещей слишком много, установленная программа отметит такое письмо специальным символом.

Анализ языка – это практически единственное, что остается, когда злоумышленник сделал все технически идеально и скрыл все, что ему было нужно. Компьютер может анализировать любые тексты, созданные нами, предупреждать об опасности и предотвращать угрозы. Осталось лишь научить его слушать и мыслить, чтобы окончательно защитить самое слабое звено от самого сильного врага – человека от другого человека.

Общество

Машины и Механизмы

Быть как медуза

Быть как медуза НЕВАжная вода: насколько чистая вода в главной реке Петербурга

НЕВАжная вода: насколько чистая вода в главной реке Петербурга  Квант секретности

Квант секретности Взлом с последующим

Взлом с последующим